Hệ thống showroom

01 KCCSHOP – HÀ NỘI

Địa chỉ: 452 Trường Chinh, Khương Thượng, Đống Đa, Hà Nội

Kinh Doanh : 0912.074.444

Kinh Doanh : 05233.12345

Kinh Doanh : 05631.12345

Kinh Doanh : 05628.12345

Bảo Hành : 0888.129.444

Khiếu Nại Dịch Vụ : 0886.886.365

Open : 08H30 - 21H00 hàng ngày

02 KCCSHOP – HỒ CHÍ MINH

Địa chỉ: 8B Lý Thường Kiệt, Phường 12, Quận 5, TP.HCM

Kinh Doanh : 0966.666.308

Kinh Doanh : 05833.12345

Bảo Hành : 0966.666.308

Khiếu Nại Dịch Vụ : 0886.886.365

Open : 08H30 - 21H hàng ngày

Bán hàng trực tuyến

01 PHÒNG KINH DOANH

02 KẾ TOÁN

03 HỖ TRỢ KĨ THUẬT, BẢO HÀNH

04 ĐƯỜNG DÂY NÓNG PHẢN ÁNH DỊCH VỤ

Đấy chính là cách vận hành của Hashcat. Nếu anh em có một tài khoản trực tuyến và muốn mò mẫm mật khẩu, thì Hashcat không thể giúp anh em. Nhưng thay vào đó khi đã có những chuỗi ký tự, kết quả của hàm băm biến cụm mật khẩu anh em thành những chuỗi có phần ngẫu nhiên, thì Hashcat khi ấy sẽ dùng sức mạnh của phần cứng PC để đảo ngược quá trình “băm” để lấy lại mật khẩu ban đầu.

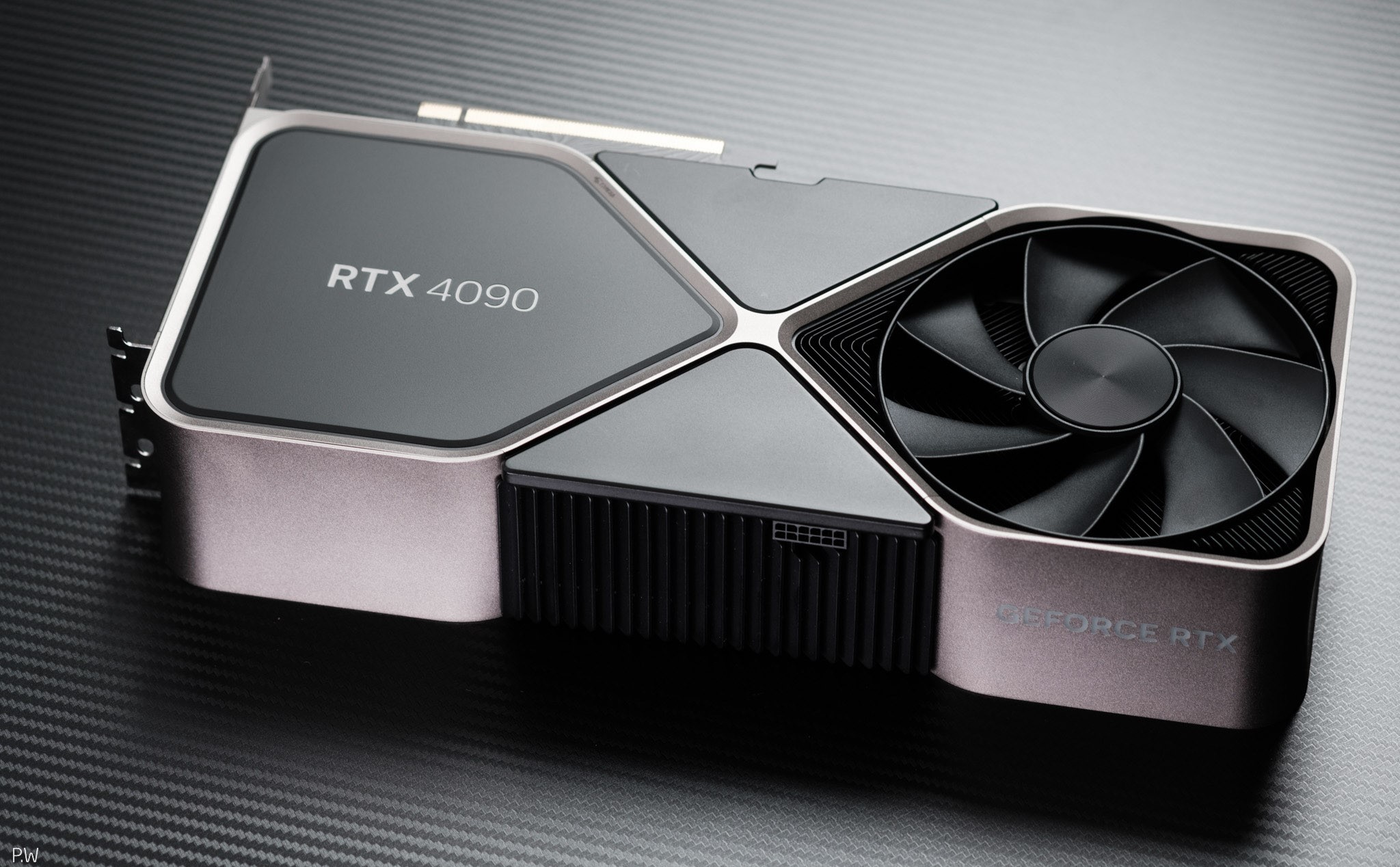

Bản thân Hashcat cũng đúng là một bộ công cụ trung lập, khi được cả các đơn vị nghiên cứu bảo mật những các hacker mũ đen sử dụng. Có bên dùng nó để nghiên cứu khả năng bị đảo ngược của một hàm băm, còn cũng có những kẻ lợi dụng sức mạnh của Hashcat để làm việc phi pháp. Còn mới đây nhất, nhà nghiên cứu bảo mật Sam Croley đã dùng nó để thử nghiệm sức mạnh của chiếc card đồ họa mới nhất từ Nvidia, RTX 4090.

Tin học lớp mầm: Mật khẩu bảo vệ tài khoản anh em như thế nào? Tại sao phải có mật khẩu phức tạp?

Thực tế thì, rất nhiều lần mật khẩu của người dùng bị phát hiện không phải nhờ sức mạnh quá khủn khiếp của hệ thống máy tính. Trái ngược hoàn toàn, và giống như rất nhiều lần một hệ thống máy chủ bị tấn công, lỗi lại thuộc về sự bất cẩn của người dùng. Lấy ví dụ những người dùng một cụm mật khẩu cho nhiều tài khoản dịch vụ trực tuyến. Khi một tài khoản bị lộ mật khẩu thì tất cả những tài khoản khác đều có nguy cơ tương tự.

Hacker cũng giống chúng ta, thừa biết rằng mật khẩu dài hơn và phức tạp hơn khó dò ra hơn nhiều. Nhưng họ cũng biết thừa rằng, người dùng đôi khi sẽ chọn những cụm từ hay cụm ký tự quen thuộc với họ để làm mật khẩu bảo vệ cho một tài khoản. Lợi dụng điều này, các hacker cũng có những mánh khóe như ‘rules’ và ‘mask’, kết hợp với mánh dò mật khẩu theo cụm từ vựng ‘dictionaries’ để mò ra những cụm mật khẩu quen thuộc.

![[IMG]](https://photo2.tinhte.vn/data/attachment-files/2022/10/6167480_Tinhte_Matkhau.png)

Mánh khóe đầu tiên của các hacker là “dictionary attack”. Mánh này dùng những cụm từ, kết hợp với danh sách những mật khẩu được sử dụng nhiều nhất, cộng thêm danh sách những cái tên phổ biến. Lấy ví dụ năm 2009, RockYou bị hack hệ thống, rò rỉ 30 triệu cụm mật khẩu lên mạng internet. Nhờ lượng mật khẩu dồi dào này, hacker có thể tạo ra những mánh để mò mật khẩu dễ hơn, dựa trên những cụm từ quen thuộc trong giới bảo mật.

Trong khi đó, “mask” là một mánh khóe khác, dùng quy luật định sẵn để giảm tối đa thời gian mò một cụm mật khẩu. Những quy luật này rất đa dạng, ví dụ như mật khẩu dùng chữ in hoa để bắt đầu, hoặc kết thúc bằng một ký tự đặc biệt, hay hai hoặc ba con số. Đó chính là những ví dụ của “mask”.

Còn “rule” thì phức tạp hơn “mask”. Khi dùng mánh “rule”, hacker sẽ kết hợp cả “mask” lẫn “dictionary attack” để tạo ra những quy luật phức tạp giúp giảm thời gian GPU và phần mềm đoán mật khẩu. Lấy ví dụ, mật khẩu dùng một cụm từ quen thuộc trong từ điển, kết hợp với hai con số, hoặc kết hợp tên mình với ký tự đặc biệt. Dùng mánh này chắc chắn sẽ nhanh hơn việc dò dẫm từng ký tự một trong một chuỗi password, vừa lâu vừa không hiệu quả.

Chính vì mánh “rule” này, những dịch vụ quản lý mật khẩu sẽ vô cùng hiệu quả, vì chúng không chỉ tạo ra một chuỗi mật khẩu dài, mà quy luật ký tự cũng sẽ phức tạp hơn nhiều, đôi khi chẳng theo quy luật nào, rất khác so với password anh em nghĩ ra.

Thêm sản phẩm vào giỏ hàng thành công!

TIN TỨC VÀ KẾT NỐI

khuyến mãi từ Kccshop

Địa chỉ: 452 Trường Chinh, Khương Thượng, Đống Đa, Hà Nội

Kinh Doanh HN : 0912.074.444

Kinh Doanh Mr. Xuân Hải : 05631.12345

Kinh Doanh Mr. Thắng : 05233.12345

Kinh Doanh Ms. Minh Phương : 05838.12345

Kinh Doanh Mr. Tuấn Anh : 05831.87888

Kinh Doanh Mr. Hoàng Lâm : 05628.12345

Bảo Hành : 0888.129.444

Khiếu Nại Dịch Vụ : 0886.886.365

Mở cửa : 08H30 - 21H Hàng Ngày

Mở kho : 08H30 - 19H Hàng Ngày

Địa chỉ: 8B Lý Thường Kiệt, Phường 12, Quận 5, TP.HCM

Kinh Doanh Mr. Lương Tuấn : 0966.666.308

Kinh Doanh Mr. Phạm Lâm : 05833.12345

Kinh Doanh Mr. Phước Thành : 056.5578.555

Bảo Hành : 0966.666.308

Khiếu Nại Dịch Vụ : 0886.886.365

Mở cửa : 08H30 - 21H Hàng Ngày

Mở kho : 08H30 - 19H Hàng Ngày

-

Hotline: 0912.074.444 - 0968.389.444

Bán hàng trực tuyến 1

Điện thoại: 0912.074.444Bán hàng trực tuyến 2

Điện thoại: 052.33.12345Địa chỉ : 452 Trường Chinh, Khương Thượng, Đống Đa, Hà Nội

Địa chỉ : 595/22 Cách Mạng Tháng 8, Phường 15, Quận 10, TP.HCM